最近、「ひとり情シスに贈るWindows Server 2008/2008 R2からのサーバー移行ガイド」という本を購入しました。

その中に、以下のような記述がありました。

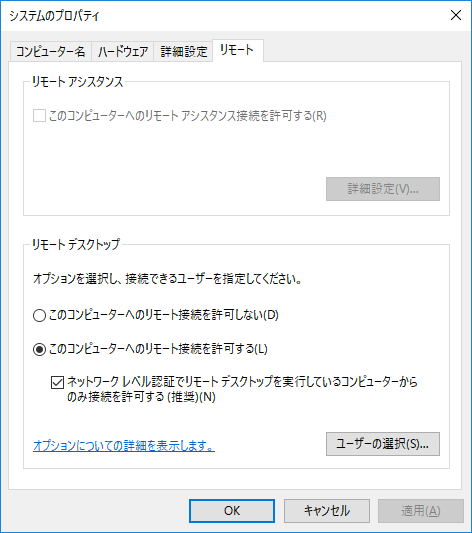

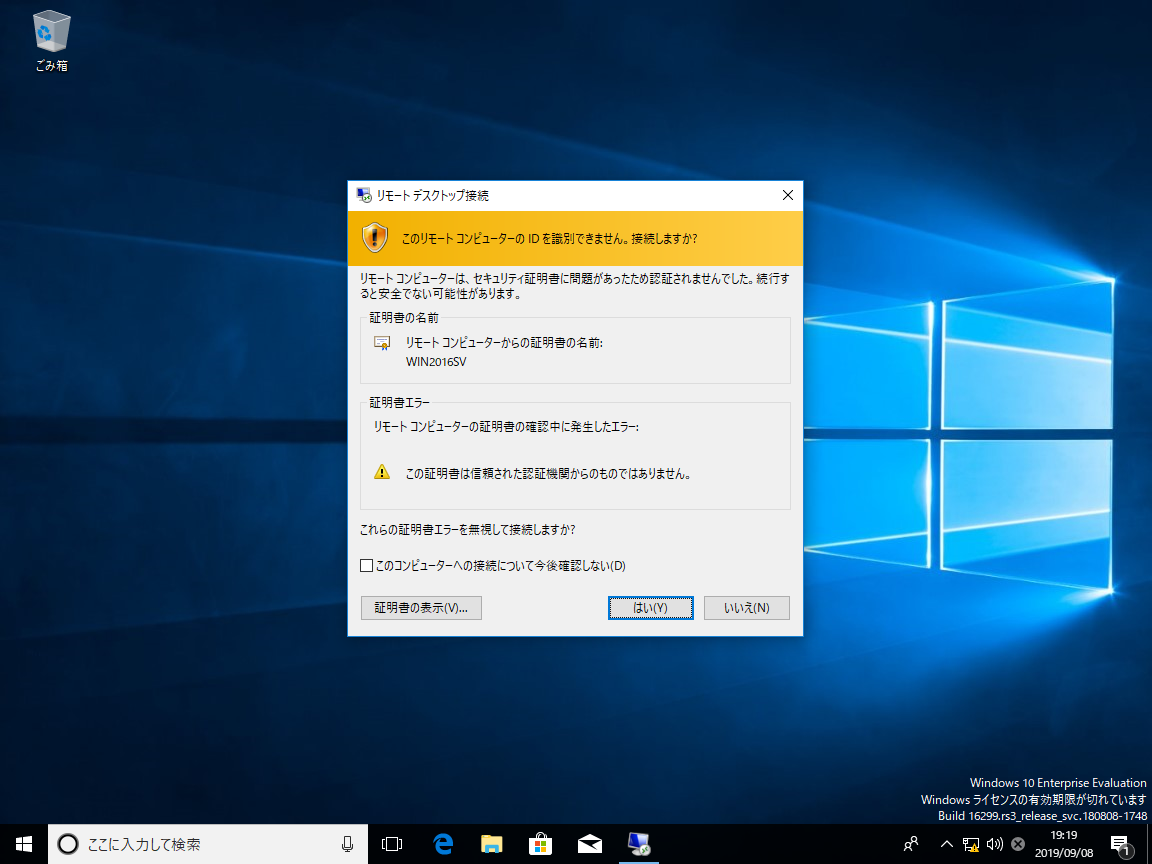

[ネットワークレベル認証でリモートデスクトップを実行しているコンピューターからのみ接続を許可する(推奨)] チェックボックスをオフにする。このチェックボックスは標準でオンになっているので注意する。

このチェックボックスがオンのままだと、接続の際、ネットワークレベル認証により接続先コンピューターの情報が検証されるようになる。同じネットワーク内の接続であれば問題ないが、Active Directory を使用しない状態でルーターを介して接続するような場合に、認証が行えずに接続が失敗する。

ひとり情シスに贈るWindows Server 2008/2008 R2からのサーバー移行ガイド

posted with ヨメレバ天野 司 日経BP 2019年07月05日

確かに今まであるエラーのトラウマにより惰性で「ネットワークレベル認証でリモートデスクトップを実行しているコンピューターからのみ接続を許可する(推奨)」のチェックを外していた部分があったので、チェックを入れた方がいいかなと思っていた矢先にこの文章です。

ネットワーク越しのリモートデスクトップが本当に弾かれるのかを検証します。

Microsoft 的には

その前に、「ネットワークレベル認証でリモートデスクトップを実行しているコンピューターからのみ接続を許可する(推奨)」に関する Microsoft のスタンスは以下のとおりです。

– Windows Server 2012 R2 以前の NLA の無効化について

弊社としては、セキュリティ上の理由から NLA は有効のままでご利用いただく事を推奨しています。しかしながら、ご利用環境や、運用の計画により NLA を無効化しなければならない状況が発生することがあります。

例えば、RemoteApp を使用している以下のような利用環境の場合では、NLA を無効化することが対策の一つとなります。Windows Server 2012 R2 以前と Windows Server 2016 の NLA 無効化の手順の違いについて | Technet

セキュリティレベルを下げる状態となりますので、弊社としては NLA を強制しないようにする事は推奨しておりません。

で、調べている限りは「ネットワーク越しだと AD 必須」というような感じはしないんですよね。

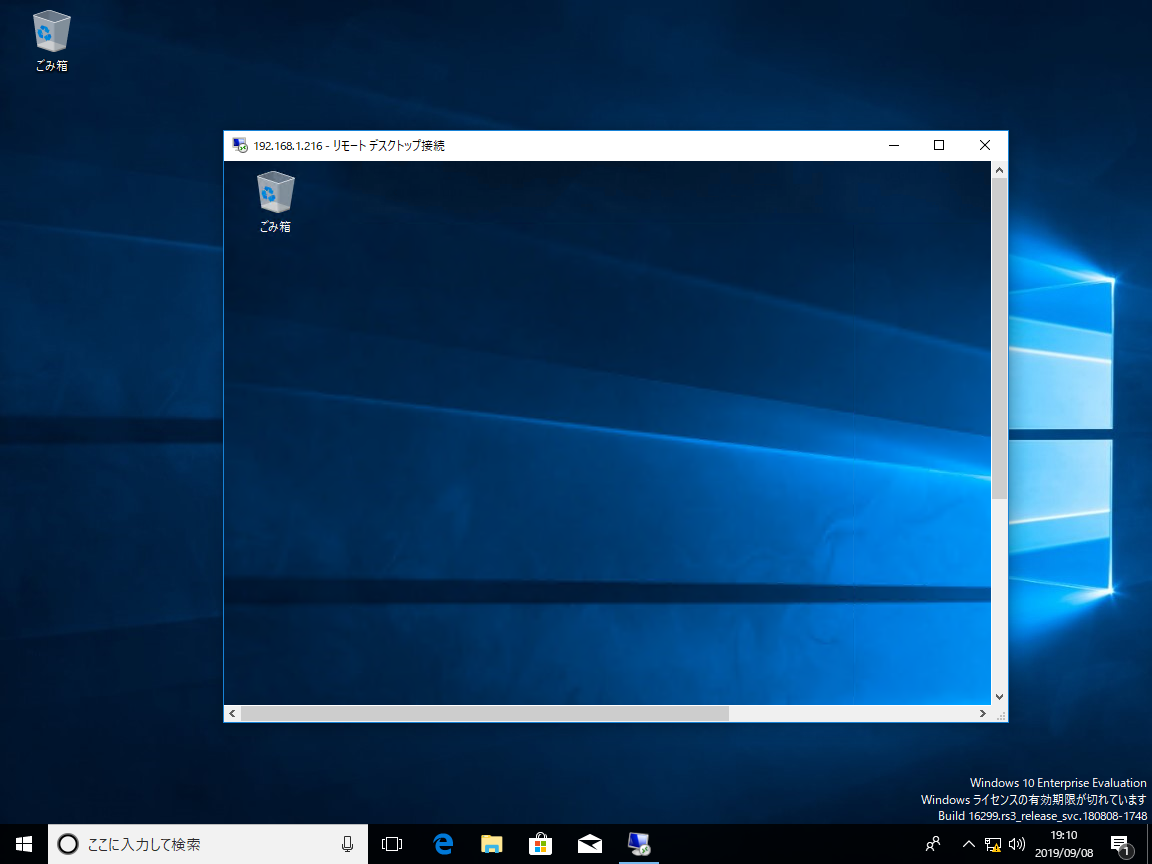

ネットワーク内でのリモートデスクトップ

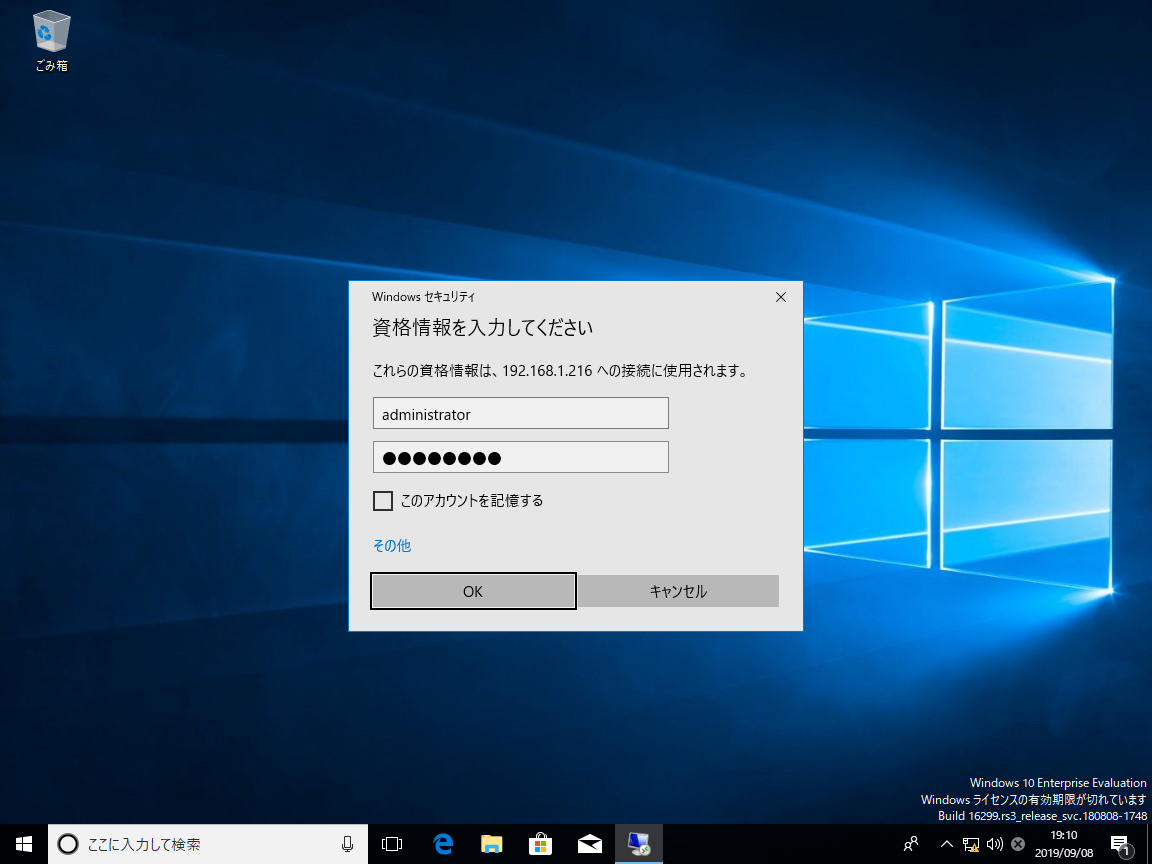

まず同一セグメントでのリモートデスクトップを試してみます。接続元は Windows 10、接続先は Windows Server 2016 です。どちらもネットワークは 192.168.1/24 になっています。

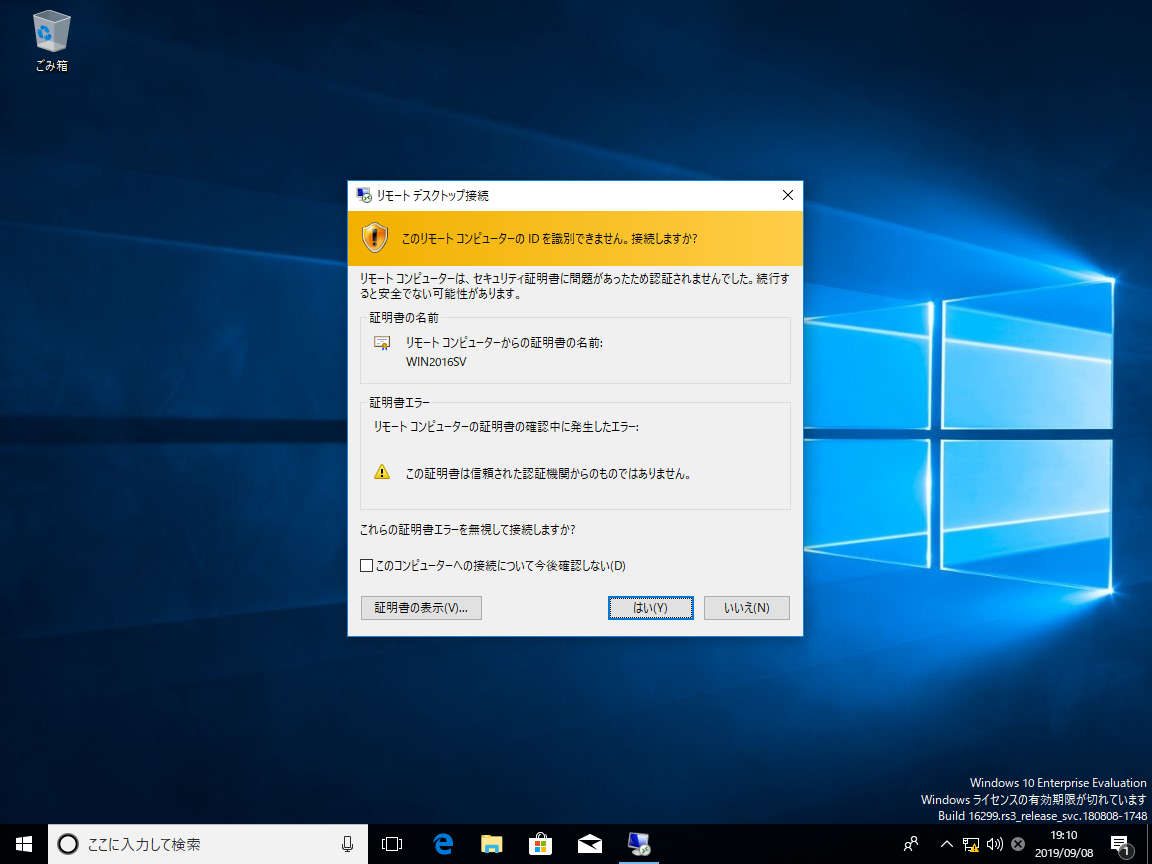

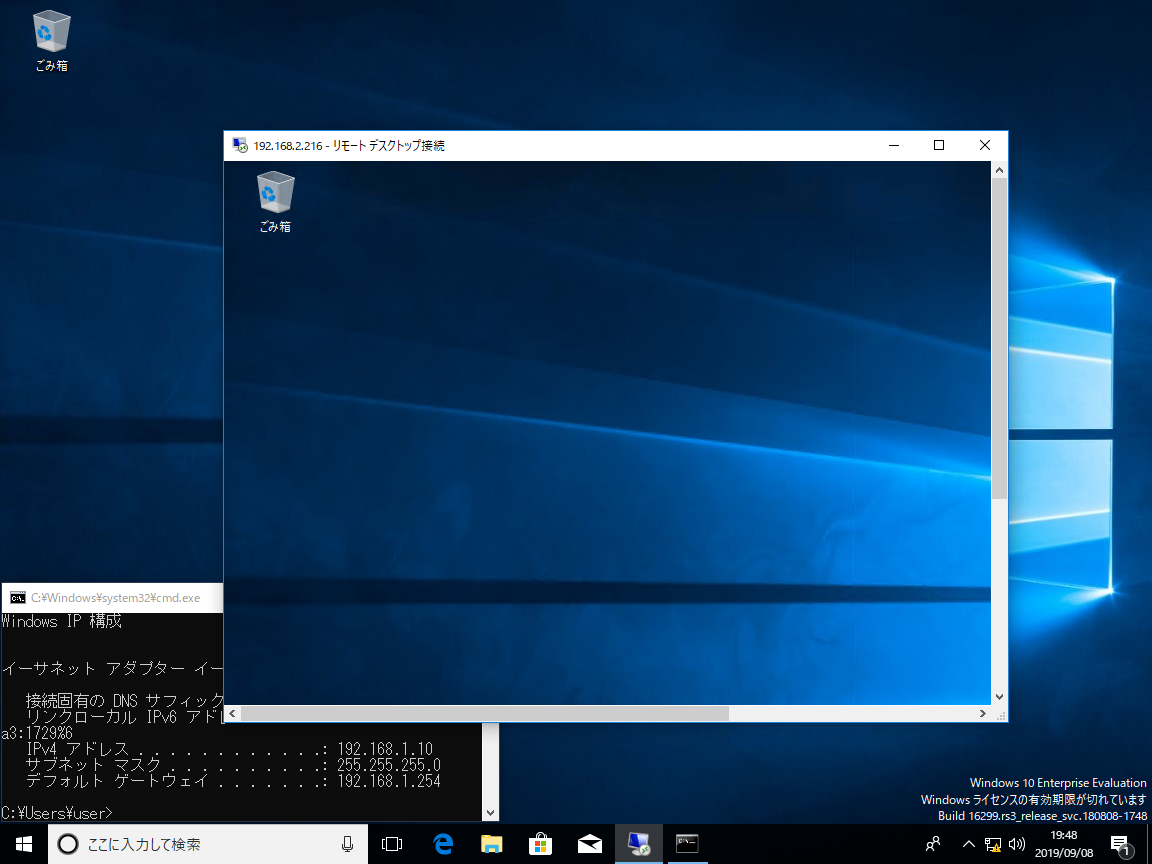

ルータを挟んだリモートデスクトップ

次に間にルータを挟んでみます。ネットワーク的には接続元の Windows 10 が 192.168.1/24、接続先の Windows Server 2016 が 192.168.2/24 になっています。

普通にいけてしまった。

結局のところ、接続元も接続先も 2018年5月9日以降に Windows Update をしていれば、「ネットワークレベル認証でリモートデスクトップを実行しているコンピューターからのみ接続を許可する(推奨)」のチェックは入れても問題は無さそうです。

TURNING POINT

TURNING POINT