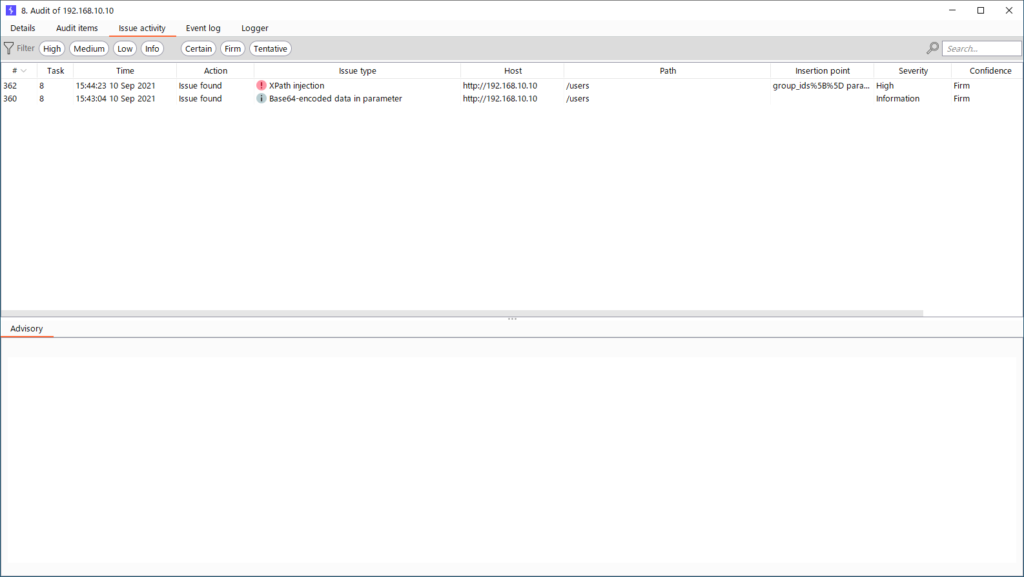

フォームを入力してPOSTしたリクエストをスキャンした場合

下図のようにインジェクション系の脆弱性が検出され、更にスキャンによってデータが登録されるためユーザが追加される。

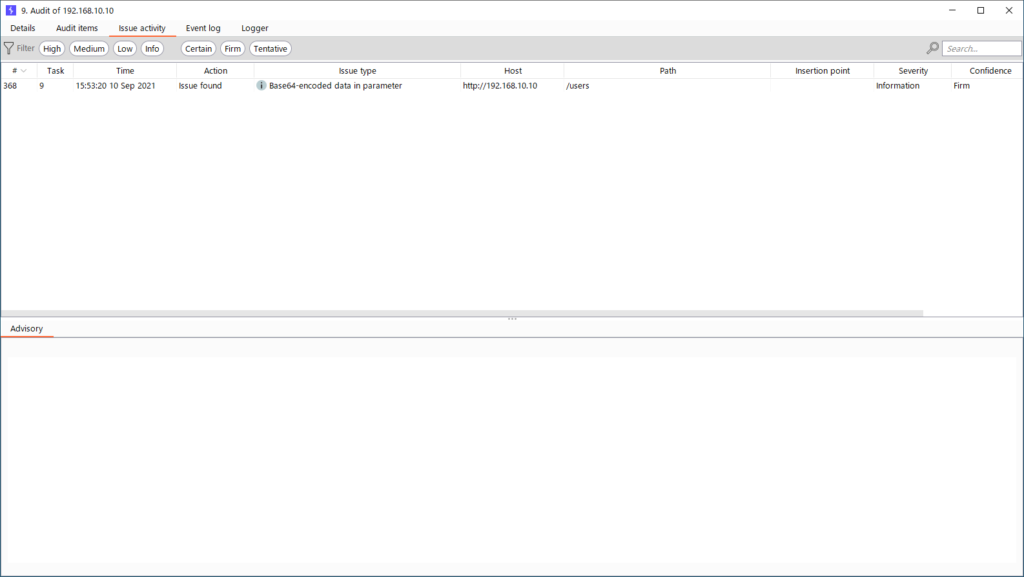

フォームをブランクでPOSTしたリクエストをスキャンした場合

下図のようにインジェクション系の脆弱性が検出されていない。ユーザも追加されていなかった。

結論

バリデーションで弾かれたリクエストに対してスキャンを実行した場合、検出されない脆弱性が出てくるので極力リクエストに成功したPOSTに対してスキャンを実行する。

通常であればバリデーションエラーになった場合は内部的に302等でリダイレクトして再度登録画面がGETされるが、作り方によってはバリデーションエラーでも200が返される。

その場合であっても結局データの登録自体には失敗している為、レスポンスが200とはいえ検出できない脆弱性がある可能性がある。

TURNING POINT

TURNING POINT